Principales retos de seguridad en proyectos Big Data

Angel M. Rayo

En posts anteriores hemos ido viendo las características de los tipos de datos en Big Data, las habilidades que han de tener los profesionales que trabajen en este tipo de proyectos, su implicación en proyectos IoT y las fases del análisis de datos. Hoy os hablaré sobre un tema transversal necesario para cualquier proyecto, Big Data incluido, y se trata de la gestión de los retos relacionados con la seguridad.

La seguridad: parte central de cualquier proyecto

Creo que no es necesario explicar la importancia de la seguridad en cualquier tipo de proyecto (tecnológico, arquitectura, minería, construcción, etc.) pero todavía hoy en día hay empresas y “profesionales”, una minoría, que piensan que ahorrar en medidas de seguridad harán que sus proyectos sean más económicos y el cliente los elija a ellos sólo por este motivo.

No incluir medidas de seguridad pueden desembocar en problemas graves que pueden incluir pérdida de datos, pérdida de credibilidad de la empresa, pasando por accidentes que no justificarán el ahorro inicial.

Principales retos de seguridad Big Data

Numerosos estudios han identificado los principales retos de seguridad en proyectos Big Data y van desde las habilidades de los profesionales, la protección de los sistemas y las implicaciones de vulnerabilidades o ataques.

Aunque la lista de retos es muy amplia nos vamos a quedar con los 7 principales que se puede encontrar cualquier empresa que inicie un proyecto Big Data.

1. Falta de seguridad en el diseño de la solución

El mundo Big Data nos ofrece capacidades útiles para el negocio que no habíamos tenido nunca. Las diferentes plataformas utilizadas en proyectos Big Data no siempre cuentan, debido a su corta vida, con opciones de cifrado de datos, gestión de políticas, cumplimiento (compliance) y gestión de riesgos entre otras características.

2. Anonimización

El hecho de que tengamos a nuestro alcance datos de comportamiento de nuestros habitantes, control del tráfico, grabaciones de cámaras de seguridad no nos exime de una serie de controles sobre los datos registrados en alguno de los sistemas. Proteger la información personal (fotografía, datos personales, movimiento) es imprescindible para poder usar los datos con toda garantía y para evitar que alguien pueda identificar a alguien en concreto haciendo un análisis profundo.

3. Complejidad y diversidad de los datos

La variedad ya sabemos que es una de las 3 V del Big Data junto con Velocidad y Volumen. Contar con numerosas fuentes de datos como archivos, e-mails, aplicaciones, servicios Cloud, datos de dispositivos móviles o IoT hace que tengamos que añadir medidas de protección en cada una de las fuentes y con características adaptadas.

4. Pérdida de datos

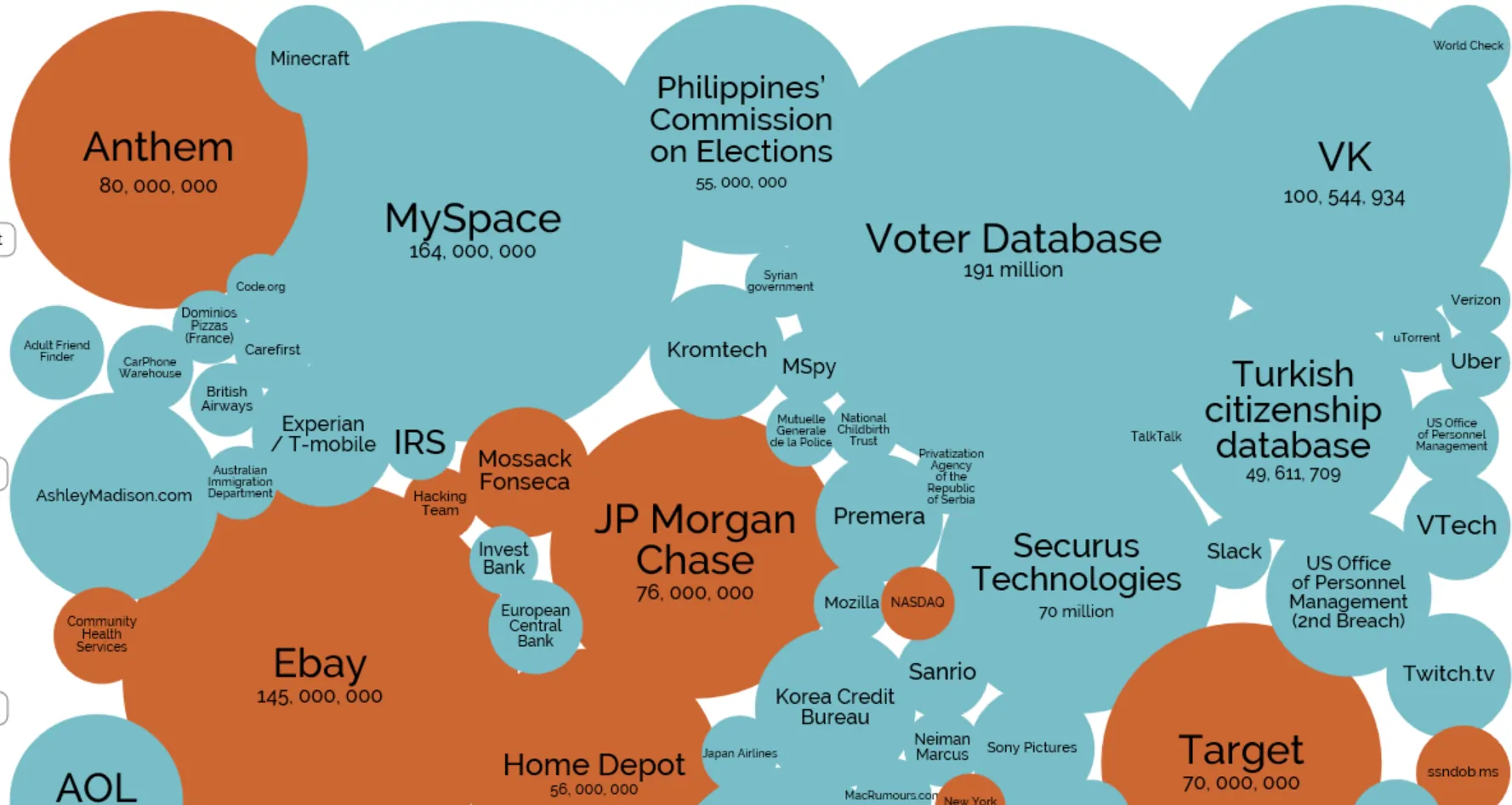

Prácticamente cada semana nos encontramos con noticias relacionadas con robo de listados de cuentas de correo electrónico de servicios en Internet:

- 2016: Detalles de usuario y password de 117 millones de cuentas LinkedIn.

- 2015: Robo de más de 21 millones de informes de personal militar y de inteligencia de EE.UU.

- 2013: Detalles de usuario y password de 36 millones de usuarios Adobe

- 2005-2013: Detalles de 160 millones de tarjetas de crédito y 800.000 cuentas bancarias

En el siguiente enlace podéis ver los principales robos de datos en los últimos años: http://www.informationisbeautiful.net/visualizations/worlds-biggest-data-breaches-hacks/

La pérdida de datos puede desembocar en la quiebra del negocio o la desconfianza de los usuarios en gobiernos y organizaciones.

5. Poca inversión en seguridad

Ya he mencionado anteriormente que por ahorro de costes algunas empresas y profesionales deciden no dedicar la suficiente inversión a implementar medidas de seguridad en sus proyectos. Aunque cada vez más las empresas entienden que la inversión en ciberseguridad debería de ser una obligación, todavía falta un paso más en la concienciación y en la justificación de que la inversión necesaria se realice.

6. Falta de habilidades

Al igual que la inversión en ciberseguridad no es siempre la adecuada, en muchas empresas sucede lo mismo con la formación en nuevas tecnologías, herramientas y habilidades para sus profesionales. No contar con un plan formativo que permita que los empleados añadan nuevas habilidades útiles para el negocio desemboca en fracaso de proyectos principalmente por incumplimiento de costes, plazos o alcance.

Es imprescindible pensar que el atacante siempre va un paso por delante del defensor. En nuestro proyecto tenemos que proteger todos los puntos críticos de la solución que desarrollemos y el atacante sólo tiene que estudiar cuál de esos puntos es el más vulnerable e intentar acceder por él.

7. Ruptura de datos

Si el robo de datos es importante no podemos olvidarnos de controlar en todo momento los datos que estamos utilizando para definir nuestra toma de decisiones. Que usemos datos falsos, modificados o incorrectos puede desembocar en una toma de decisiones incorrecta que haga que afecta a nuestro negocio y al del cliente.

Si obtenemos datos de cotización de empresas en diferentes mercados y resulta que alguien ha modificado nuestros datos podríamos optar por la opción de comprar o vender un conjunto de acciones de manera inadecuada perdiendo muchísimo dinero.

Conclusión

La seguridad nunca debería de ser un “should” sino que debería de ser un “must”. Definir proyectos Big Data sin incluir las normativas, prácticas y componentes de seguridad desde el día 0 nos pone en un riesgo innecesario que afectará a corto o a largo plazo a nuestros activos o a los de nuestros clientes.

Como dijo Benjamin Franklin (1706-1790), político, científico, inventor y uno de los padres de los EE.UU. “La desconfianza y la precaución son los padres de la seguridad” (“Distrust and caution are the parents of Security”).